수수께끼 풀이는 저녁 식사 후에. 2 또는 보안 분석가의 사이버 침해사고 분석 전략

로즈

2025-04-15 09:10

2

0

-

- 관련링크 : https://www.kdgmall.kr2회 연결

본문

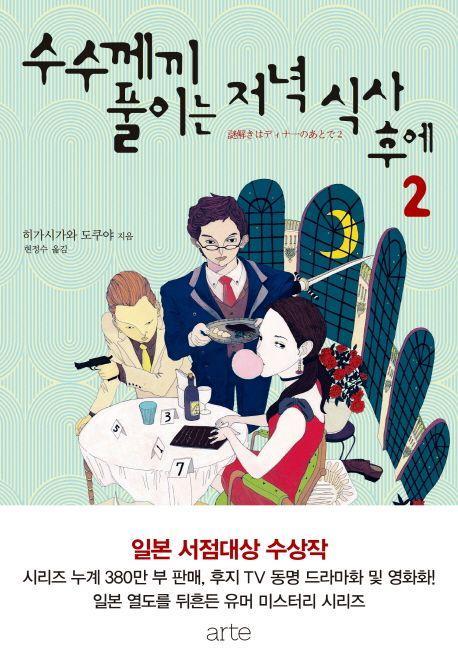

수수께끼 풀이는 저녁 식사 후에. 2

도서명 : 수수께끼 풀이는 저녁 식사 후에. 2

저자/출판사 : 히가시가와 도쿠야, 아르테.arte.

쪽수 : 364쪽

출판일 : 2016-09-30

ISBN : 9788950966591

정가 : 15000

첫 번째 이야기: 완벽한 알리바이를 원하십니까?................................................7

두 번째 이야기: 살인할 때는 모자를 잊지 마시길............................................67

세 번째 이야기: 살의 넘치는 파티에 잘 오셨습니다.....................................125

네 번째 이야기: 성스러운 밤의 밀실은 어떠십니까?.....................................183

다섯 번째 이야기: 머리카락은 살인범의 생명입니다.....................................241

여섯 번째 이야기: 완전한 밀실 따윈 없습니다.................................................301

옮긴이의 말.............................................................................................................................362

보안 분석가의 사이버 침해사고 분석 전략

도서명 : 보안 분석가의 사이버 침해사고 분석 전략

저자/출판사 : 송대근, 에이콘출판

쪽수 : 384쪽

출판일 : 2016-09-30

ISBN : 9788960779129

정가 : 30000

1부. 보안 분석가

1장. 보안 위협 정보 수집

__1.1 보안 위협 이해

____1.1.1 애플리케이션 취약점

____1.1.2 지능형 지속 공격(APT)

____1.1.3 내부 통제

__1.2 침입 분석 솔루션

____1.2.1 네트워크 침입탐지 시스템

____1.2.2 호스트 기반 침입탐지 시스템

__1.3 패킷 정보 수집

____1.3.1 패킷 페이로드 정보

____1.3.2 패킷 메타정보 이해

____1.3.3 세션 정보 수집

__1.4 시스템 정보 수집

____1.4.1 수집 항목

__1.5 보안 인텔리전스

____1.5.1 바이러스토탈

____1.5.2 X-Force Exchange

____1.5.3 Zone-H

____1.5.4 Malwaredomains 외

2장. 분석가의 역할

__2.1 분석가란?

____2.1.1 전문 침해 대응

____2.1.2 보고서 작성

__2.2 분석가의 기본 지식

____2.2.1 네트워크 서비스와 취약점

____2.2.2 데이터베이스 구조와 쿼리문

____2.2.3 침입탐지 시스템 이해

____2.2.4 오픈소스 스노트

____2.2.5 스노트 시그니처

____2.2.6 스노트 시그니처 작성

__2.3 분석가가 사용하는 분석 도구

____2.3.1 패킷 분석 도구

____2.3.2 파일 분석 도구

____2.3.3 취약점 스캐너

3장. 보안 위협 이벤트 분석

__3.1 왜 공격인가?

____3.1.1 임계치 기반 분석

____3.1.2 시그니처 기반 분석

__3.2 정보 수집

____3.2.1 수집 정보

____3.2.2 시스템 보안 이벤트

____3.2.3 애플리케이션 로그

____3.2.4 운영체제 로그

__3.3 위험 확인 방법

____3.3.1 공격 재현

____3.3.2 공격 유형 분석

__3.4 영향도 분석

____3.4.1 피해 범위 확인

____3.4.2 응답 코드 점검

____3.4.3 영향 받는 시스템 점검

__3.5 대응 방안 수립

____3.5.1 패치 적용

____3.5.2 시스템 설정

____3.5.3 이행 점검

__3.6 결과 공유와 의사 결정

____3.6.1 분석 결과 보고

____3.6.2 상세 작성

2부. 침해사고 분석

4장. 공격 흔적 찾기

__4.1 휘발성 정보

____4.1.1 세션 정보 수집

____4.1.2 세션별 실행 파일

____4.1.3 사례 분석

____4.1.4 세션 테이블 리스트

__4.2 프로세스 정보

____4.2.1 프로세스 정보 수집

____4.2.2 프로세스를 실행시킨 명령어

____4.2.3 실전 사례

____4.2.4 프로세스에서 사용하는 파일

____4.2.5 프로세스와 포트

____4.2.6 로그온 세션 정보

____4.2.7 마지막 로그인 정보

__4.3 로그 점검

____4.3.1 윈도우 이벤트 ID와 로그온 타입

____4.3.2 보안 로그를 이용한 컴퓨터 사용 시간 계산

____4.3.3 프로그램 실행 추적

____4.3.4 넷바이오스 연결 보안 로그

____4.3.5 원격 명령 실행 로그

____4.3.6 이벤트 삭제 로그

____4.3.7 로그인 성공 로그 검색

____4.3.8 실전 사례

____4.3.9 애플리케이션 로그

5장. 공격 경로 분석

__5.1 정보 수집

____5.1.1 네트워크 정보 수집

____5.1.2 효율적인 이벤트 분석

__5.2 공격 경로 분석

____5.2.1 세션 재구성

____5.2.2 타임 테이블 분석

____5.2.3 정보 유출 분석

__5.3 실전 대비 모의 훈련

____5.3.1 실전 훈련

____5.3.2 실전 훈련 가이드

6장. 피해 분석

__6.1 사용자 계정 분석

____6.1.1 사용자 목록

____6.1.2 윈도우 관리자 계정 목록

____6.1.3 윈도우 관리자 계정 삭제 점검

____6.1.4 리눅스 관리자 계정 삭제 점검

____6.1.5 실전 사례

__6.2 애플리케이션 정보

____6.2.1 서비스 목록 점검

____6.2.2 자동 실행 항목 점검

____6.2.3 프리패치 점검

____6.2.4 USB 연결 히스토리

__6.3 파일 점검

____6.3.1 공유 목록 점검

____6.3.2 공유 파일 점검

____6.3.3 열린 파일

____6.3.4 파일 접근 검색

____6.3.5 백업 파일 검색

____6.3.6 시스템 파일 점검

____6.3.7 웹 접근 히스토리

__6.4 보안 설정

____6.4.1 계정 정책

____6.4.2 로컬 정책

____6.4.3 파일 권한 점검

__6.5 실전 사례 분석

____6.5.1 사전식 대입 공격

____6.5.2 실습 소개

7장. 윈도우 레지스트리 분석

__7.1 레지스트리 분석

____7.1.1 레지스트리 추출

____7.1.2 삭제 레지스트리 추출

____7.1.3 레지스트리 분석

8장. 통합 모니터링 환경 구축

__8.1 보안 환경 분석

____8.1.1 대응 시나리오 정의

____8.1.2 정보 수집 대응 시나리오

____8.1.3 의심 행위 대응 시나리오

____8.1.4 악성코드 대응 시나리오

__8.2 시나리오 설계

____8.2.1 단일 시나리오

____8.2.2 복합 시나리오

__8.3 보안 대응 범위 정의

____8.3.1 대응 프로세스 정의

____8.3.2 인프라 현황 분석

__8.4 통합 보안 모니터링

____8.4.1 구축

부록 A. 윈도우 서비스와 이벤트 ID

__A.1 윈도우 기본 시작 서비스

__A.2 주요 윈도우 이벤트 ID

__A.3 유용한 보안 툴

댓글목록0